MSVenom to narzędzie typu open source do tworzenia popularnych ładunków hakerskich, także tych używanych w testach penetracyjnych i badaniach podatności aplikacji oraz systemów. Autorami tego potężnego narzędzia są Dzirz i Davy Douhine, którzy w 2013 roku stworzyli nową generację narzędzi do ataków inżynierii społecznej. Umożliwia ono generowanie różnych typów złośliwego kodu, w tym wirusów, trojanów i innych eksploitów, wykorzystywanych w hackingu etycznym lub cyberprzestępstwach.

Kluczowe wnioski:- MSVenom to narzędzie do tworzenia ładunków hakerskich, używane przez pentesterów i cyberprzestępców.

- Powstało w 2013 roku jako nowa generacja narzędzi do ataków inżynierii społecznej.

- Może generować różne typy złośliwych kodów, takich jak wirusy, trojany i inne exploity.

- Znajduje zastosowanie w testach penetracyjnych oraz badaniach podatności aplikacji i systemów.

- Ale jest też wykorzystywane przez cyberprzestępców do przestępczych ataków hakerskich.

Czym jest MSVenom? – Narzędzie do testowania podatności msvenom

MSVenom to potężne narzędzie open source wykorzystywane do tworzenia ładunków hakerskich, znane przede wszystkim ze swojego zastosowania w etycznym hakowaniu i testach penetracyjnych. Zostało stworzone przez Dzirza i Davy'ego Douhinego w 2013 roku jako nowa generacja narzędzi do ataków inżynierii społecznej.

Umożliwia ono generowanie różnych typów złośliwego kodu, w tym wirusów, trojanów, backdoorów i innych exploitów, które mogą być następnie wykorzystywane do przeprowadzania kontrolowanych ataków w celu oceny podatności systemów i sieci na zagrożenia. MSVenom działa w oparciu o popularną platformę Metasploit i udostępnia szereg opcji konfiguracyjnych, dzięki którym można dostosować wygenerowany kod do konkretnych potrzeb.

Administratorzy IT oraz specjaliści ds. bezpieczeństwa wykorzystują MSVenom do symulowania rzeczywistych ataków hakerskich i testowania, jak ich zabezpieczenia radzą sobie w obliczu różnorodnych zagrożeń. To pozwala im zidentyfikować luki i słabe punkty w systemach, a następnie odpowiednio je wzmocnić przed tym, zanim zostaną wykorzystane przez rzeczywistych cyberprzestępców.

Chociaż MSVenom jest narzędziem legalnym i przydatnym w utrzymaniu właściwego poziomu bezpieczeństwa, to jednak w niepowołanych rękach może zostać wykorzystane do szkodliwych działań. Dlatego tak ważne jest, aby narzędzia tego typu były wykorzystywane wyłącznie przez wykwalifikowanych specjalistów w środowisku kontrolowanym i zgodnie z najwyższymi standardami etycznymi.

Wykorzystanie MSVenom do ataków na sieć lokalną i systemy

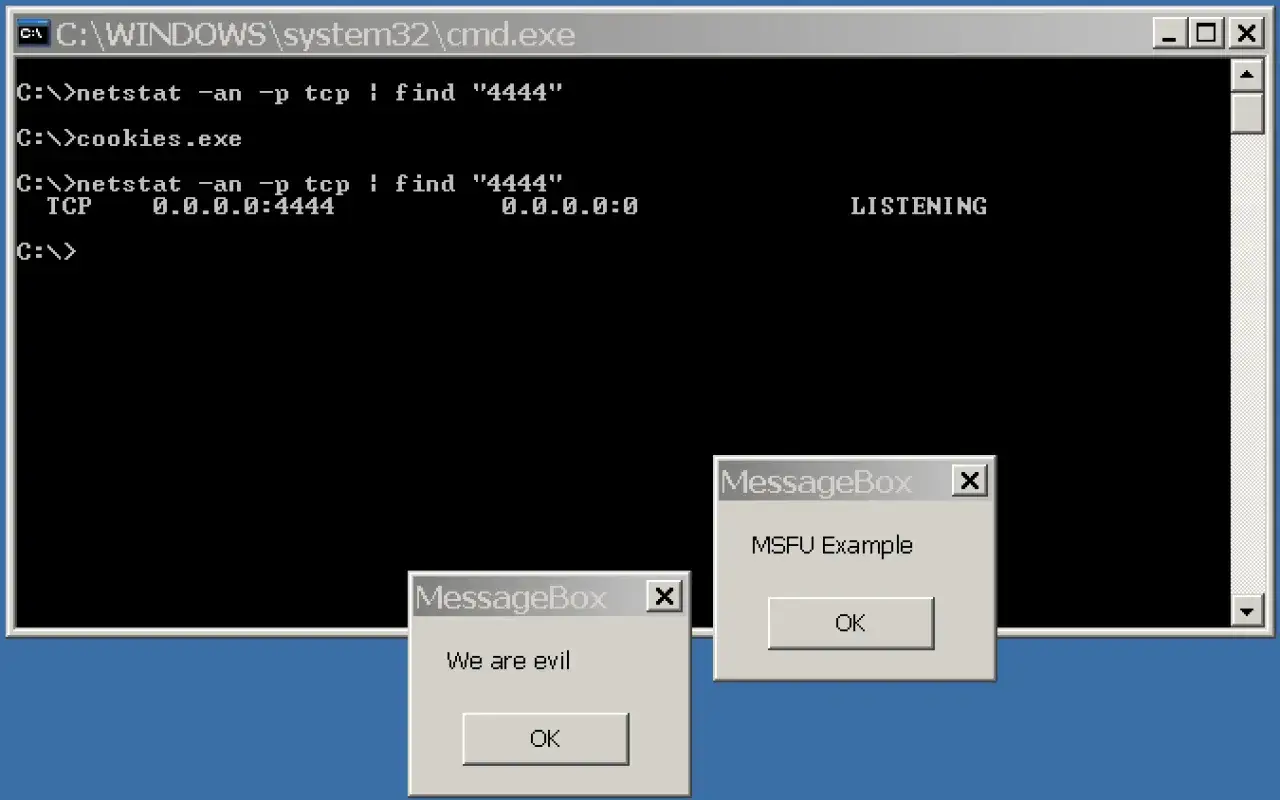

MSVenom oferuje szereg funkcji, które umożliwiają symulowanie różnorodnych ataków na sieci lokalne i poszczególne systemy. Jednym z najpopularniejszych scenariuszy jest przeprowadzenie ataku client-side, w którym złośliwy kod jest dostarczany na komputer ofiary, np. za pośrednictwem przesłanej wiadomości e-mail lub przez złośliwą stronę internetową.

W tym celu MSVenom może wygenerować tzw. payloady, czyli ładunki zawierające złośliwy kod, które następnie są maskowane jako pliki wykonywalne, dokumenty biurowe czy też filmy multimedialne. Gdy ofiara uruchomi taki plik, daje to atakującemu dostęp do jej systemu i możliwość dalszego rozprzestrzeniania się po sieci.

Innym możliwym zastosowaniem MSVenom jest tworzenie backdoorów, które pozwalają na zdalny dostęp do zaatakowanego systemu. Mogą one przybierać różne formy, poczynając od ukrytych programów użytkowych po niewykrywalne przez oprogramowanie antywirusowe trojany. Ich celem jest zapewnienie stałego, niezauważonego dostępu do systemu, co ułatwia zbieranie danych, monitorowanie aktywności użytkowników czy też przygotowanie bardziej zaawansowanych akcji ofensywnych.

Ponadto, MSVenom umożliwia tworzenie exploitów wykorzystujących konkretne luki w oprogramowaniu. Pozwala to na przeprowadzanie testów, czy rzeczywiście udałoby się zaatakować dany system, gdyby taka luka nie została odpowiednio załatana. To z kolei pomaga administratorom w ustalaniu priorytetów podczas aktualizacji i łatania systemów.

- Payloady mogą przybierać postać plików wykonywalnych, dokumentów czy multimediów.

- Backdoory zapewniają zdalny dostęp do zaatakowanego systemu w celu zbierania danych.

- Exploity można wykorzystać do testowania rzeczywistych luk w oprogramowaniu.

- Wszystkie te ładunki mogą stanowić zagrożenie w niepowołanych rękach.

Czytaj więcej: Poradnik: Skuteczne korzystanie z CCleaner na Mac: wskazówki

Najnowsze utrzymanie i aktualizacje narzędzia hakerskiego msvenom

Jak każde oprogramowanie, również MSVenom wymaga regularnego utrzymania i aktualizacji w celu zapewnienia jak najwyższej skuteczności oraz bezpieczeństwa jego użytkowania. Twórcy narzędzia, Dzirz i Davy Douhine, stale pracują nad udoskonalaniem go i dodawaniem nowych funkcji.

Wraz z każdą nową wersją, MSVenom zyskuje możliwość generowania payloadów wykorzystujących najnowsze luki i podatności wykrywane w popularnych systemach operacyjnych i aplikacjach. Oznacza to, że administratorzy bezpieczeństwa mogą na bieżąco testować swoje zabezpieczenia przeciwko aktualnym zagrożeniom.

Ponadto, deweloperzy dążą do optymalizacji kodu narzędzia i usprawnienia procesów tworzenia exploitów, aby były one jak najbardziej efektywne i niezawodne. Wprowadzane są również udogodnienia dla użytkowników, takie jak intuicyjniejszy interfejs, dodatkowe opcje konfiguracyjne czy bardziej szczegółowa dokumentacja.

Co istotne, aktualizacje MSVenom są ściśle nadzorowane i testowane przed wydaniem, aby zapewnić bezproblemową pracę narzędzia oraz wyeliminować wszelkie potencjalne luki, które mogłyby zostać wykorzystane w niepożądany sposób. Pomimo swojej złożoności, MSVenom musi pozostawać w pełni bezpiecznym narzędziem w rękach specjalistów.

MSVenom ułatwia testy na bezpieczeństwo korporacyjne dla msvenom

MSVenom znajduje szerokie zastosowanie w przeprowadzaniu testów penetracyjnych oraz ocenie podatności korporacyjnych systemów i sieci na ataki. Dzięki możliwości symulowania różnorodnych zagrożeń, narzędzie to pozwala specjalistom ds. bezpieczeństwa na dokładne sprawdzenie, jak działają wdrożone zabezpieczenia w rzeczywistych warunkach.

Testy z wykorzystaniem MSVenom często stanowią istotny element kompleksowych audytów bezpieczeństwa przeprowadzanych w dużych firmach i korporacjach. Pentesterzy mogą w kontrolowany sposób zaatakować infrastrukturę IT przedsiębiorstwa, stosując te same metody co rzeczywiści cyberprzestępcy. Umożliwia to zidentyfikowanie ewentualnych luk i słabych punktów, zanim zostaną one odkryte i wykorzystane przez atakujących.

Podsumowanie

MSVenom to niezwykle przydatne, choć potencjalnie niebezpieczne narzędzie do generowania różnorodnych ładunków hakerskich. W rękach specjalistów ds. bezpieczeństwa pozwala na symulowanie realnych ataków i testowanie systemów pod kątem podatności. Umożliwia tworzenie payloadów, backdoorów, exploitów i innych zagrożeń, co ułatwia wykrywanie luk przed ich wykorzystaniem przez cyberprzestępców.

Dzięki stałym aktualizacjom, MSVenom oferuje wsparcie dla najnowszych luk i podatności. Regularnie używane przez administratorów do audytów bezpieczeństwa, narzędzie to pomaga w zabezpieczaniu korporacyjnych sieci i systemów. Jednak w niepowołanych rękach może zostać nadużyte do szkodliwych działań, dlatego tak ważne jest, by było wykorzystywane wyłącznie przez wykwalifikowanych specjalistów.